Автор: Артем Баранов

Ведущий вирусный аналитик ESET

Ведущий вирусный аналитик ESET

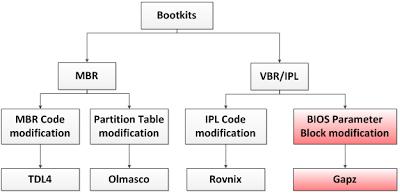

В последние несколько лет увеличилось распространение вредоносных программ (буткитов), модифицирующих загрузочные сектора в процессе заражения системы. Среди самых известных представителей - TDL4, Olmasco и Rovnix. Каждый из них использует различные способы заражения жесткого диска – это либо модификация главной загрузочной записи (MBR), либо модификация первых секторов загрузочного раздела, т.е. VBR или IPL (первые сектора тома, куда передается управление из MBR - Volume Boot Record/Initial Program Loader).

|

| Схема различных семейств буткитов и методов заражения диска |

Существует несколько причин, по которым злоумышленники используют буткиты в современных угрозах:

- Возможность запуска вредоносного кода раньше кода ОС, что дает неоспоримые преимущества и позволяет контролировать процесс загрузки системы.

- Как следствие, буткит позволяет обходить систему мониторинга целостности ключевых компонентов ядра – PatchGuard (практически единственный способ обеспечить выживаемость руткита в x64-среде).

- Возможность глубокого сокрытия кода, делая его невидимым для AV-сканеров.

- Буткит имеет посекторную архитектуру хранения своего тела на диске, что дает возможность выносить вредоносный код и код полезной нагрузки далеко за пределы файловой системы и даже разделов диска, делая почти невозможным его обнаружение.

- Безопасная установка руткита в системе.

В отчете ESET по угрозам и трендам за 2012 год мы указали, что буткиты являются одним из ключевых трендов среди вредоносного ПО. Мы также не обошли стороной и Win32/Gapz, так как он содержит ряд технических особенностей, которые делают его действительно интересным. Александр Матросов и Евгений Родионов проделали большую работу, занимаясь анализом данного буткита. Статью, посвященную данному анализу можно скачать тут.

Комментариев нет:

Отправить комментарий