Технология SandBlast

Состоит из «необычной» песочницы и «threat extraction». Суть такая: прежде чем попасть во внутреннюю сеть компании потенциальный вредонос помещается в песочницу, где за ним начинается наблюдение. «Обычную» песочницу ряд вредоносов уже научились обманывать, например, не совершая подозрительных действий, если обнаруживают, что их поместили на виртуальную машину или банально начинают работать по таймеру, через несколько дней после заражения.Чтобы пояснить принцип «необычной» песочницы придется немного рассказать о поведение любого вредоноса при попадании в систему:

Злодей находит уязвимость (автоматически / автоматизировано), находит способ ее проэксплуатировать, чтобы внедрить вредоносный код в систему, которому эксплуатируемой программой передается управление, после чего происходит собственно развертывание / подгрузка программного обеспечения, которое может производить деструктивное (или «следящее») воздействие.

Злодей находит уязвимость (автоматически / автоматизировано), находит способ ее проэксплуатировать, чтобы внедрить вредоносный код в систему, которому эксплуатируемой программой передается управление, после чего происходит собственно развертывание / подгрузка программного обеспечения, которое может производить деструктивное (или «следящее») воздействие.Собственно, при переходе от исполнения шелл-кода к развертыванию вредоноса, вирусописатели используют различные механизмы обхода защитных средств. Как, например, упомянутое выше развертывание «с задержкой» для обхода «обычных» песочниц.

«Необычная» же песочница Check Point изучает аномальное поведение ПО, которое возникает при запуске шелл-кода (в частности, отличие работы CPU от его стандартной работы при запуске данного типа файлов), что позволяет детектировать вредонос еще до его развертывания.

Вторая фича, используемая в рамках технологии SandBlast – это «выпиливание» из файлов, которые чаще всего используются для заражения корпоративных систем всего активного содержания (из pdf и иных документов). Если быть точнее, то из приходящих в компанию документов вынимается весь предназначенный для человека контент, собирается заново с тем же форматированием, но без потенциально опасных элементов. Смысл этих действий – предоставить пользователю файлы сразу же, до проверки в песочнице, дабы избежать задержек в работе.

Технология Capsule

Собственно, мобильный контейнер для Android и iOS, который по VPN подключен к корпоративной сети с функциями MDM. Из отличий от аналогичных продуктов называлось, что в ряде «близких по духу» продуктов пользователь таки может установить (сознательно или нет) приложения в контейнер, воспользовавшись не сервисами «Магазинов приложений», а перейдя по ссылке, а также то, что другие приложения как правило используют ряд API телефона, данные передаваемые посредством которых могут быть перехвачены сторонними приложениями (например, ввод с клавиатуры). Кроме того, реализованы функции простановки прав доступа к документам.Технология VMWare NSX

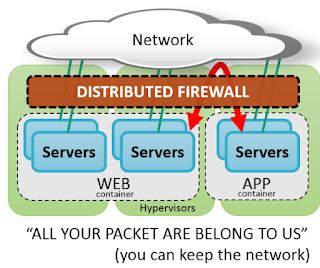

Из докладов партнеров мне, честно говоря, понравился только доклад представителя VMWare – остальные мне показались или слишком маркетинговыми, или слишком затянутыми в плане описания технических деталей.Технология NSX это технология виртуализации не отдельных машин, а целой инфраструктуры со всеми вытекающими отсюда плюсами. Автор презентации остановился на одном из плюсов – возможность использования в серверном сегменте, реализованным посредством NSX, распределенного межсетевого экрана.

В чем суть: если «атакеру» удалось проникнуть через средства периметровой защиты в серверный сегмент он может, по сути, контролировать всю инфраструктуру. Для минимизации возможного ущерба в традиционно используют сегментацию сети при помощи дополнительных МЭ. При виртуализации всего серверного сегмента мы можем настроить свой МЭ с блэкджеком и… на каждый из серверов, тем самым дополнительно защитив сервер от возможной атаки, а также защитить всю инфраструктуру от зараженного сервера.

Причем возможно создание нескольких групп с различными настройками для различных серверов, с простым переводом МЭ каждого сервера из группы в группу и изменением настроек для целой группы виртуальных МЭ. Кроме того, на распределенный МЭ можно еще навесить дополнительные фичи, вроде потокового антивируса или систем мониторинга трафика для распределения нагрузки.

---

В целом, впечатление от мероприятия позитивное. Спасибо организаторам, отдельное спасибо модератору конференции, Олегу Седову, в частности, за то, что «отклонял» вопросы про санкции и импортозамещение. Еще порадовала возможность задавать вопросы по смс/viber'у докладчика -)

|

| А на стенде УЦСБ был управляемый макет лифт-паркинга |

Комментариев нет:

Отправить комментарий